3 minutes

La sicurezza industriale

La sicurezza informatica industriale è sempre stata una sfida. Per quanto già complessa in sè, la pandemia che stiamo affrontando nel 2020 complicato ulteriomente le cose. Secondo il recente rapporto dell’ARC Advisory Group, il numero di lavoratori remoti tra le organizzazioni industriali è aumentato del 53%, creando attività aggiuntive per i professionisti IT e OT. Allo stesso tempo, solo circa un quarto delle società industriali ha sviluppato un piano strategico di risposta agli incidenti.

Mentre alcune delle grandi imprese industriali possono avere budget sufficienti e professionisti competenti per affrontare in modo efficacie un progetto di sicurezza OT, altre sperimentano la mancanza di risorse. Secondo lo stesso rapporto, il 24% delle organizzazioni industriali ha riscontrato una riduzione del budget ICS. Il paradosso è che crescono le esigenze di accesso, che richiedono la visibilità da remoto delle aree più critiche delle loro infrastrutture industriali.

Approccio strutturato alla sicurezza OT

Ci sono buone notizie per le aziende, che stanno pensando a come affrontare il loro programma di sicurezza OT. Seguendo i 5 passaggi universali descritti di seguito, qualsiasi organizzazione industriale può riconoscere, strutturare e assegnare priorità alle proprie reali esigenze di sicurezza. Inoltre, può identificare le azioni più richieste con i budget e le risorse disponibili.

FASE 1. Conduzione dell’audit di sicurezza

Le aziende spesso sottovalutano l’importanza della diagnostica della sicurezza informatica. Tuttavia, questo passaggio è fondamentale per le reti OT sensibili, poiché consente di ottenere visibilità attraverso i processi di sicurezza esistenti. Aiuta anche a identificare i problemi, impostare obiettivi di sicurezza adeguati e pianificare i passaggi successivi con fiducia. Acquisendo la comprensione di quali tecnologie sono realmente necessarie, è possibile spendere saggiamente il budget disponibile.

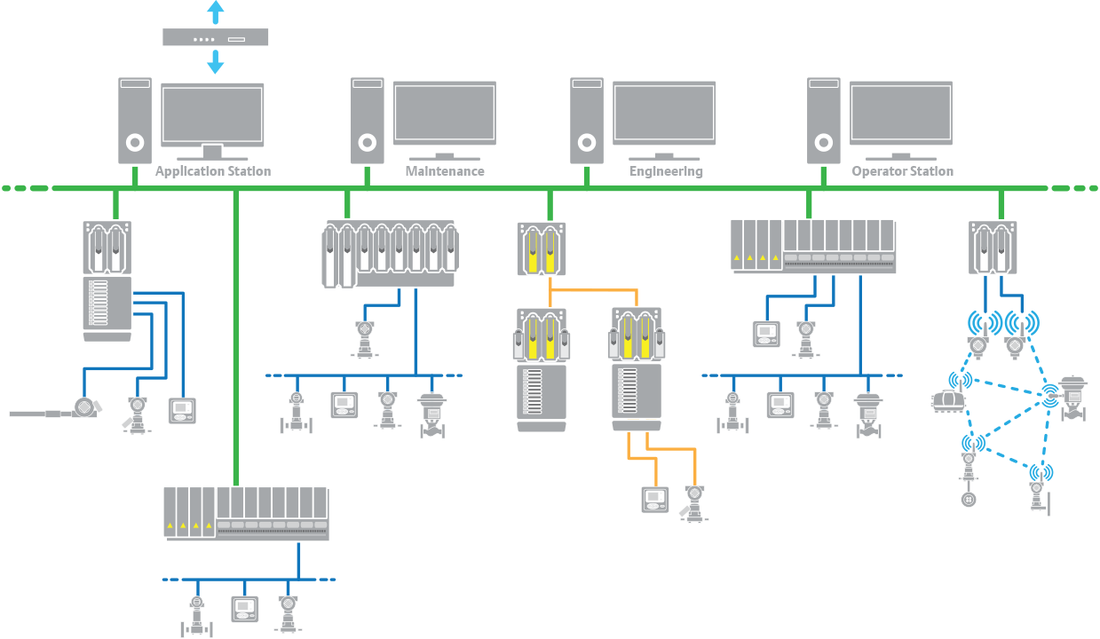

FASE 2. Trovare le tecnologie per la sicurezza

Con l’elevata diversità degli ambienti OT su più verticali industriali, potrebbe essere difficile trovare una singola tecnologia o un fornitore in grado di soddisfare tutti i requisiti di sicurezza OT del cliente. È più comune trovare una combinazione di tecnologie compatibili scalabili per le esigenze dell’organizzazione industriale. Se non è disponibile una soluzione adeguata sul mercato, l’opzione migliore può essere quella di cercare una tecnologia adatta tra grandi o piccoli fornitori di sicurezza o persino svilupparla da zero.

FASE 3. Implementare in modo adeguato la sicurezza

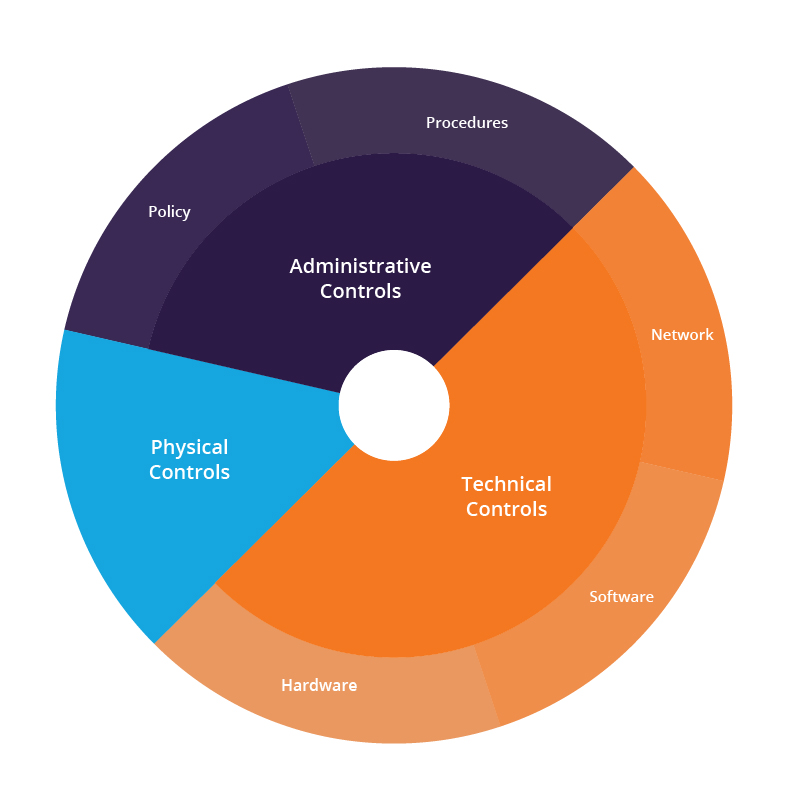

La continuità dei processi industriali e la sicurezza umana e ambientale sono le massime priorità per le reti OT. Pertanto, le soluzioni di sicurezza OT devono essere attentamente implementate e configurate secondo gli standard di conformità locali e internazionali, che includono ISO/IEC 27001, NIST SP, ISA/IEC 62443, NERC CIP e altri standard di riferimento.

FASE 4. Gestione professionale della sicurezza

La gestione della sicurezza OT può essere complessa, poiché copre più aree e richiede competenze di gestione della sicurezza diverse. Inoltre, l’approccio alla sicurezza informatica delle reti IT e OT è diverso, portando alla carenza di professionisti della sicurezza tra le organizzazioni industriali. Le imprese industriali possono superare questa sfida ricoprendo ruoli di gestione della sicurezza e governando i progetti di sicurezza, internamente o con i servizi SOC in outsourcing. Il monitoraggio costante della sicurezza aiuta a riconoscere i modelli sospetti e rilevare incidenti di sicurezza e attacchi informatici nelle loro fasi iniziali.

FASE 5. Formazione continua sulla sicurezza

La sicurezza informatica è un’area in costante sviluppo, che richiede il contributo di ogni dipendente all’interno di un’organizzazione industriale. La formazione sulla consapevolezza della sicurezza comune viene utilizzata per sviluppare capacità di sicurezza e sane abitudini quotidiane tra i team non IT e i manager di livello C. Allo stesso tempo, la formazione avanzata, che include la sicurezza OT dedicata, la Threat Intelligence e altri corsi avanzati, viene utilizzata per migliorare le competenze dei professionisti IT e della sicurezza OT, responsabili della protezione delle infrastrutture OT contro gli attacchi informatici.

Stay safe, stay free.